前言

第一次打某公司的CTF,但由于web题都出得比较抽象,所以我做完web就去做其他方向了。不过后面还是遇到了一道misc和一道安卓题看起来比较好玩,这里就看这道misc吧,web题就不写了。

下线小破站

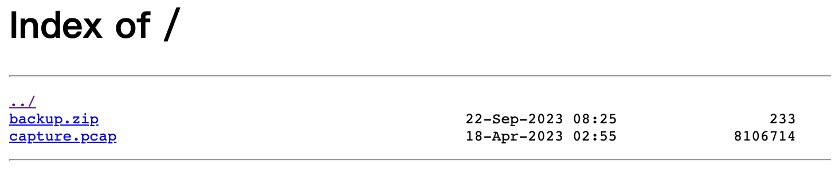

打开网站,发现有一段流量包和一个backup.zip

把两个东西都下载下来,发现

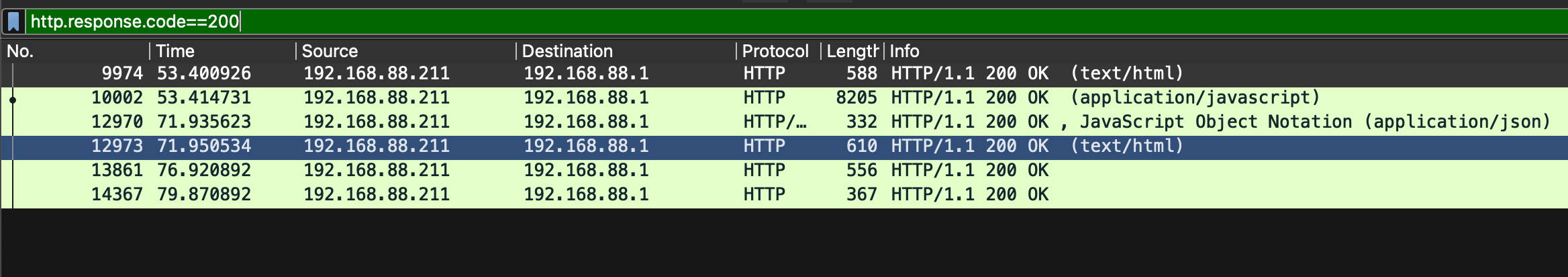

把两个东西都下载下来,发现backup.zip是加密的,然后开始分析capture.pcap,首先只看状态🐎为200的http请求,http.response.code==200:

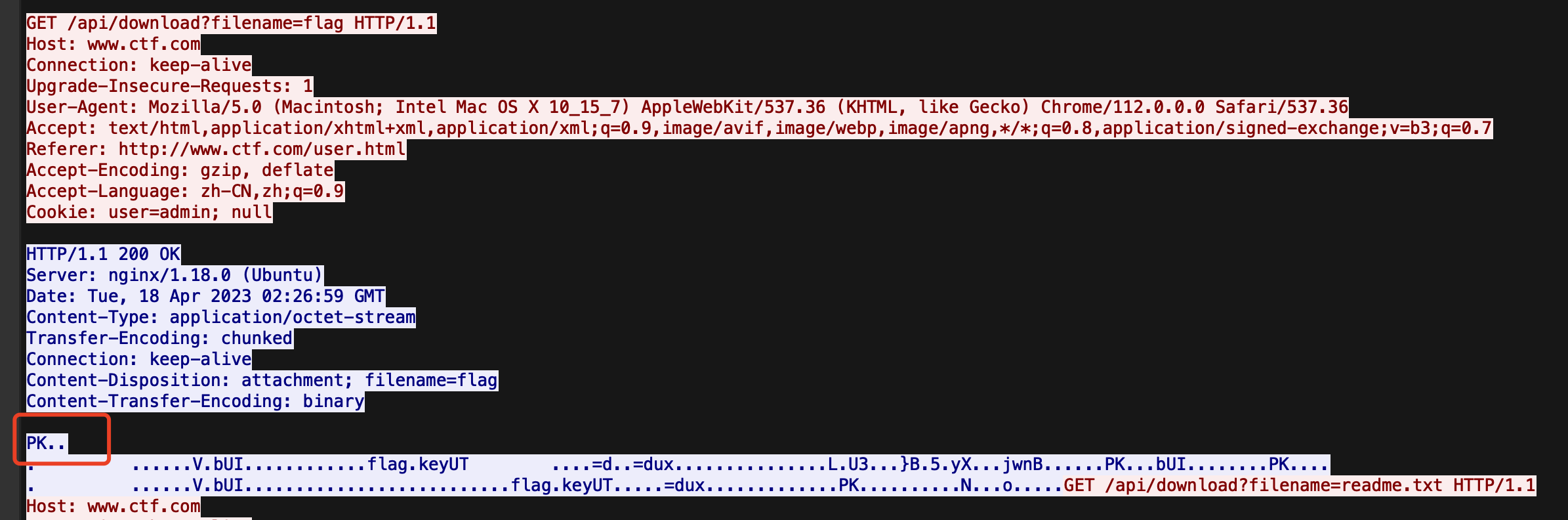

一下子就只剩5条请求了,追踪http流,发现了压缩包:

账号密码:

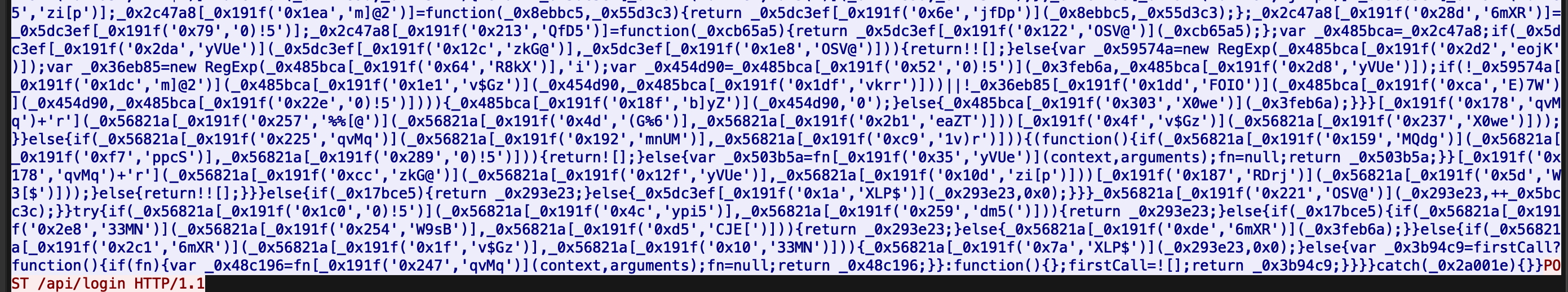

混效过的js:

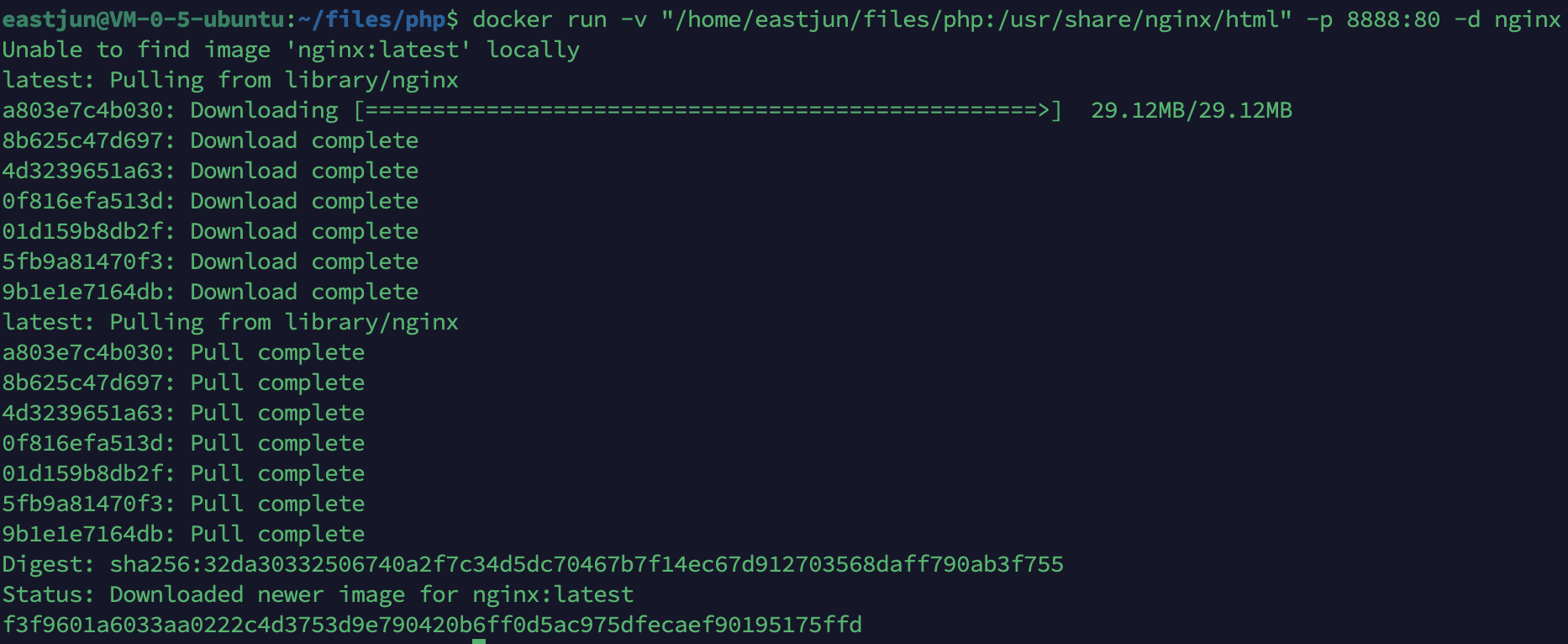

把这一段拷贝出来用docker搭一个一样的网站:

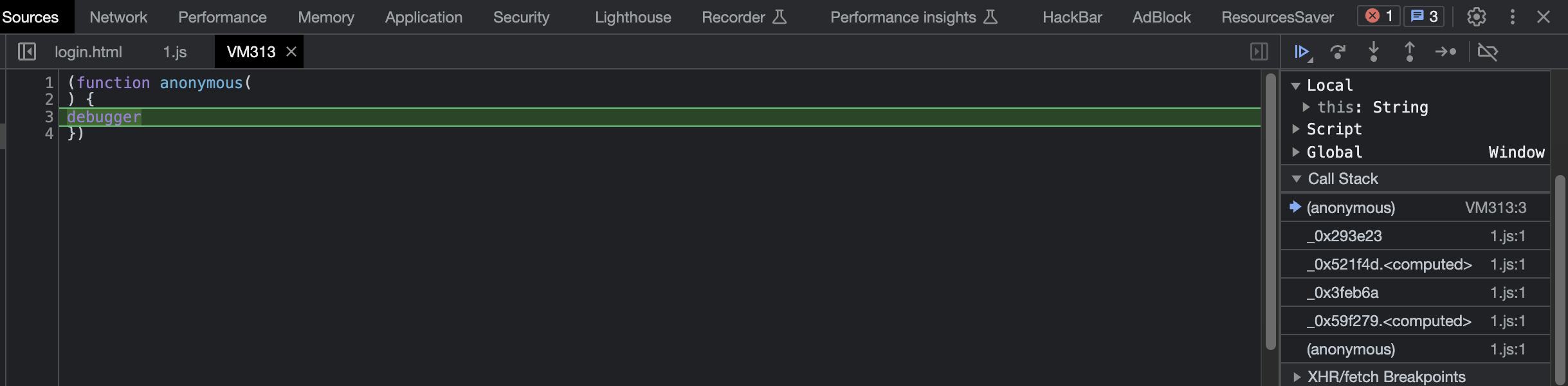

打开F12遇上反调试:

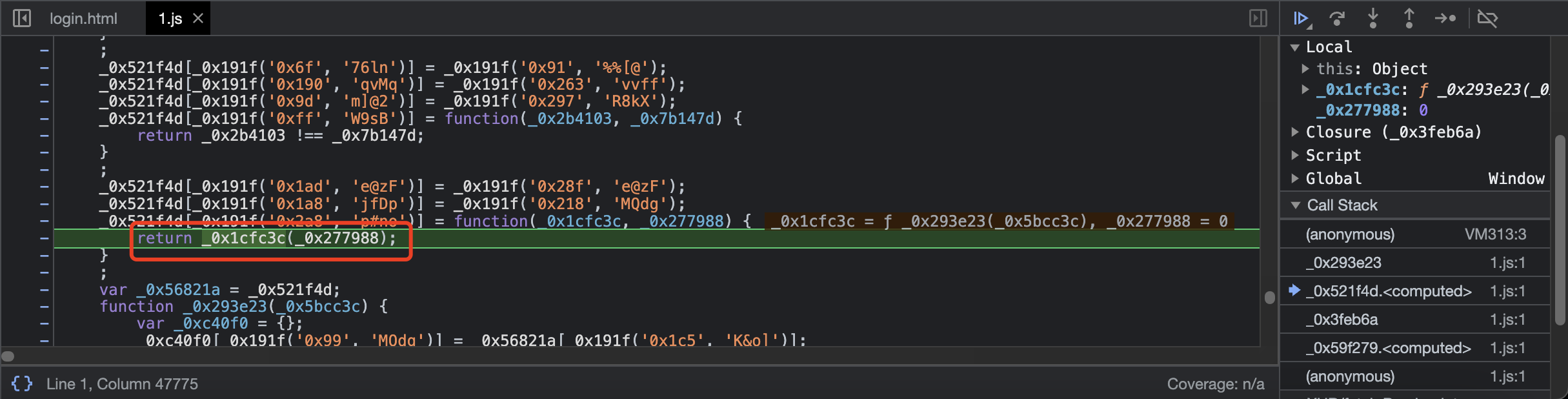

从右边的Call Stack找到调用栈,找到这一行代码和反调试有关,直接删了它:

好了,再次访问的时候反调试就已经去掉了,可以愉快地开始调试了:

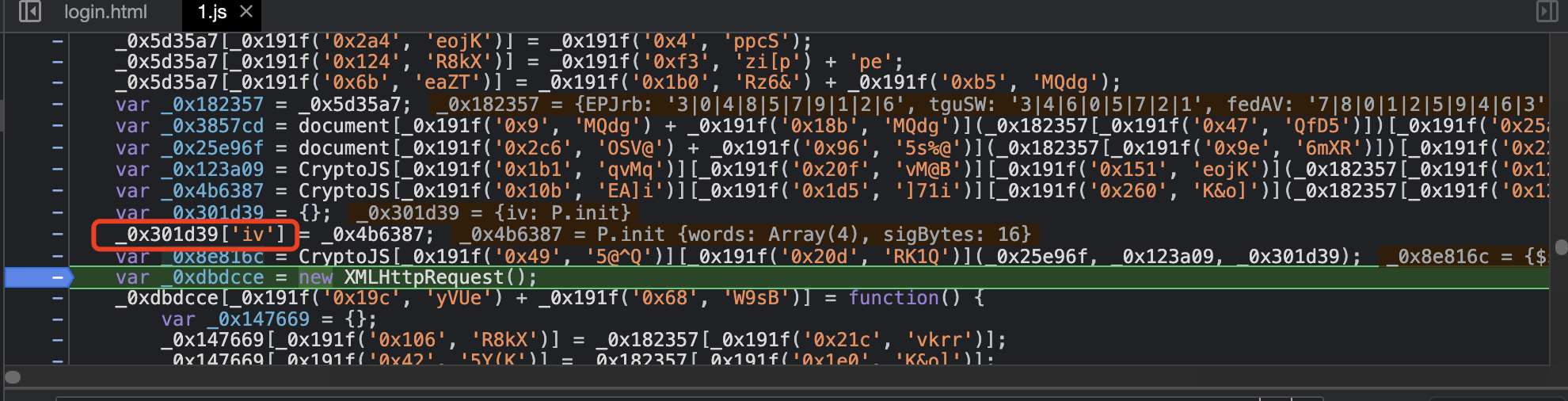

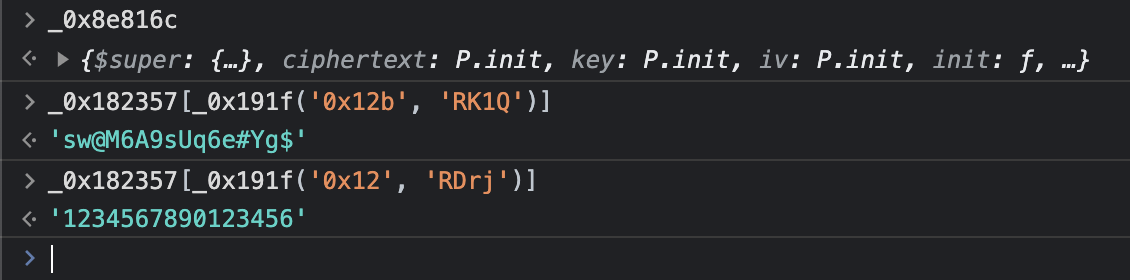

看到iv,位数还是16位就可以猜到是AES,把key和iv打印出来

用python解AES得到压缩包密码,解压得flag:

| |