前言

在渗透测试中有时候拿到shell之后发现需要执行具有suid权限的程序才能读取flag,但命令执行的函数都被ban了,就需要绕过禁用函数。这里讲讲绕过禁用函数的原理,顺便分析一下蚁剑绕过禁用函数的流程

LD_PRELOAD

LD_PRELOAD是Linux系统的一个环境变量,它可以影响程序的运行时的链接(Runtime linker),它允许你定义在程序运行前优先加载的动态链接库。这个功能主要就是用来有选择性的载入不同动态链接库中的相同函数。通过这个环境变量,我们可以在主程序和其动态链接库的中间加载别的动态链接库,甚至覆盖正常的函数库。

我们可以通过PHP的putenv()函数设置LD_PRELOAD环境变量,使得某些函数优先加载我们编写的恶意的动态链接库,达到劫持系统函数执行命令的目的。

PHP中的mail()函数在调用时会启动新的进程/usr/sbin/sendmail,执行strace -f /usr/sbin/sendmail 2>&1可知/usr/sbin/sendmail在运行时调用了getuid()函数,利用这个函数可以劫持mail()函数绕过禁用函数执行命令。这种Bypass的方法并不只在mail()函数中可用,PHP中的mail,imap_mail,error_log,mb_send_mail这几个函数在执行的过程中都会执行/usr/sbin/sendmail,都可以用于绕过禁用函数。

首先在test.c写入如下c代码

| |

然后生成动态链接库test.so:

| |

执行PHP代码:

| |

然后可以在/tmp/result中看到命令执行的结果。

这种方法的一个弊端是它依赖于某个被目标程序调用的函数,为了增强通用性可以使用__attribute__((constructor))修饰符,使用__attribute__((constructor))修饰的函数在main函数之前调用,如果出现在动态库中,则在动态库被加载的时候执行,一旦动态库被加载,__attribute__((constructor))修饰的函数会被立即执行。通过这种方式可以劫持启动进程,不过如果通过这种方式劫持了启动进程,而劫持后又启动了新的进程,如果没有在启动新的进程前取消LD_PRELOAD则会陷入无限循环,所以需要在启动新的进程前调用unsetenv("LD_PRELOAD")。这种绕过禁用函数的方式不局限于mail()函数,将命令执行提前到了动态链接库被加载时

首先在test.c中写入如下代码

| |

然后生成动态链接库test.so:

| |

执行PHP代码:

| |

然后可以在/tmp/result中看到命令执行的结果。这里触发命令执行的mail函数也可以换成别的,比如下面的iconv函数。

iconv

PHP在执行iconv()函数时实际调用了glibc中一些和iconv相关的函数,其中一个叫iconv_open()的函数会根据GCONV_PATH环境变量找到系统的gconv-modules文件,再根据gconv-modules文件找到对应的.so文件进行链接。然后会调用.so文件中的gconv()和gonv_init()函数。如果我们能修改GCONV_PATH环境变量指向我们编写的gconv-modules文件,则可以使得PHP加载我们上传的恶意的动态链接库,然后绕过禁用函数执行命令。

需要在/tmp目录下上传一个gconv-modules文件,在其中写入如下内容:

| |

在iconv.c中写入下面的C代码

| |

生成动态链接库payload.so:

| |

执行PHP代码:

| |

然后可以在/tmp/result下看到命令执行的结果

iconv绕过禁用函数的流程来源于这篇使用GCONV_PATH与iconv进行bypass disable_functions,但实际我在使用这种方式绕过禁用函数时出现网站没有执行我们给的命令,然后,在本地的Docker中试了好多次都没成功。然后忽然想到前面有通过__attribute__((constructor))修饰符劫持启动进程在加载动态链接库时执行命令的方案,而PHP在进行编码转换时会加载动态库,于是将动态库的代码换成了前面的__attribute__((constructor))修饰的代码成功执行命令。

然后再找找原因,去/usr/lib/x86_64-linux-gnu/gconv下随便找了个.so文件丢到IDA Pro里,发现gconv_init函数长这样:__int64 __fastcall gconv_init(__int64 a1),而前面写的是void gconv_init(),估计是没有找到对应的gconv_init()函数

也不仅仅是iconv函数,还有其他的编码转换的方式也能触发iconv_open()函数,例如在蚁剑的插件源码里就有4种通过iconv绕过禁用函数的方式

| |

PHP-FPM

PHP-FPM (FastCGI Process Manager)是一个PHP FastCGI管理器,在PHP 5.3.3之后整合进了PHP包中。在安装PHP时可以在./configure后面加上–enable-fpm参数开启PHP-FPM。PHP-FPM在工作时默认监听9000端口,nginx在收到用户的.php文件的请求后通过FastCGI 协议与PHP-FPM协议进行交互,再由PHP-FPM来解析.php文件。

例如当用户访问http://127.0.0.1/index.php?a=1&b=2,如果web目录是/var/www/html,那么Nginx会将这个请求变成如下key-value对:

| |

这个数组其实就是PHP中$_SERVER数组的一部分,也就是PHP里的环境变量。但环境变量的作用不仅是填充$_SERVER数组,也是告诉FPM:"我要执行哪个PHP文件"。

PHP-FPM拿到FastCGI的数据包后,进行解析,得到上述这些环境变量。然后,执行SCRIPT_FILENAME的值指向的PHP文件,也就是/var/www/html/index.php。

PHP-FPM可以绕过禁用函数主要是由于PHP-FPM中可以设置PHP_VALUE和PHP_ADMIN_VALUE。

查找PHP文档可知PHP_VALUE中可以设置PHP_INI_ALL 或 PHP_INI_PERDIR类型的指令,PHP_ADMIN_VALUE中可以设置除disable_functions外的指令,其中extension可以用设置PHP启动时动态加载的扩展,extension_dir可以设置dl()函数代替加载的目录,然后又得用上前面讲到的劫持启动进程的动态链接库,使得PHP在加载动态链接库的时候执行代码:

| |

生成动态链接库ext.so:

| |

将生成的动态链接库上传到/tmp文件夹,要加载动态链接库我们只需要在FastCGI的数据中加上

| |

加载了我们生成的恶意扩展之后就会将命令执行的结果输出到/tmp/result中

Apache_mod_cgi

这种绕过禁用函数的方式利用了.htaccess文件和Apache的CGI模块。需要apache2.conf中将AllowOverride设置为ALL才能通过.htaccess文件重写Apache解析规则

首先需要启用Apache的CGI模块,这个是.htaccess文件无法修改的,需要手动启用:

| |

然后可以在.htaccess文件中添加下面的规则设置.sh结尾的文件的处理器为cgi-script

| |

再上传一个简单的CGI脚本,在浏览器访问就可以看到返回的结果为www-data。需要注意CGI脚本的换行符为unix换行符"\n",如果访问一直报错请检查换行符。

| |

FFI扩展

FFI(Foreign Function Interface),即外部函数接口,允许从用户区调用C代码。当PHP所有的命令执行函数被禁用后,通过PHP 7.4的新特性FFI可以实现用PHP代码调用C代码的方式,先声明C中的命令执行函数,然后再通过FFI变量调用该C函数即可Bypass disable_functions

首先需要安装并启用FFI扩展:

| |

然后使用下面的方式调用C代码执行命令:

| |

UAF

有4种和pwn有关的UAF,放个exp吧:https://github.com/mm0r1/exploits

蚁剑插件分析

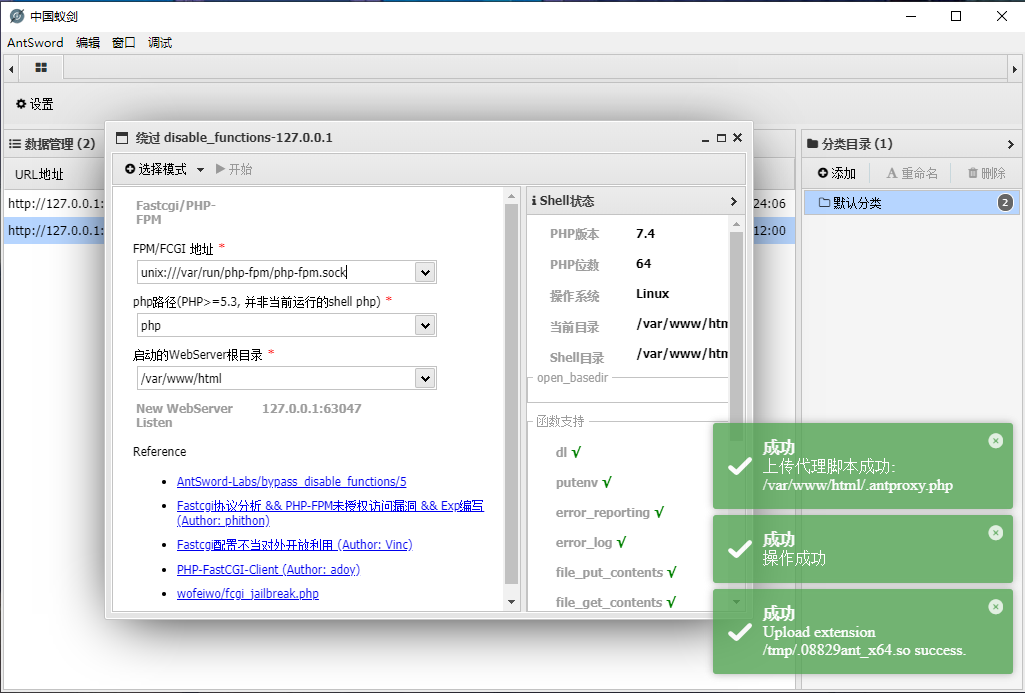

然后可以来分析一下蚁剑绕过禁用函数的流程,以FPM为例

蚁剑在绕过禁用函数时首先会向服务器的/tmp目录上传一个包含随机数的.so文件,然后绕过禁用函数成功之后上传了一个代理脚本。

访问蚁剑的代理脚本可以用原来的马的密码执行系统命令,代理脚本的逻辑大致为获取到用户的请求头,然后拼接上QUERY_STRING和php://input,然后发往本地的64995端口去请求我原来那个马。

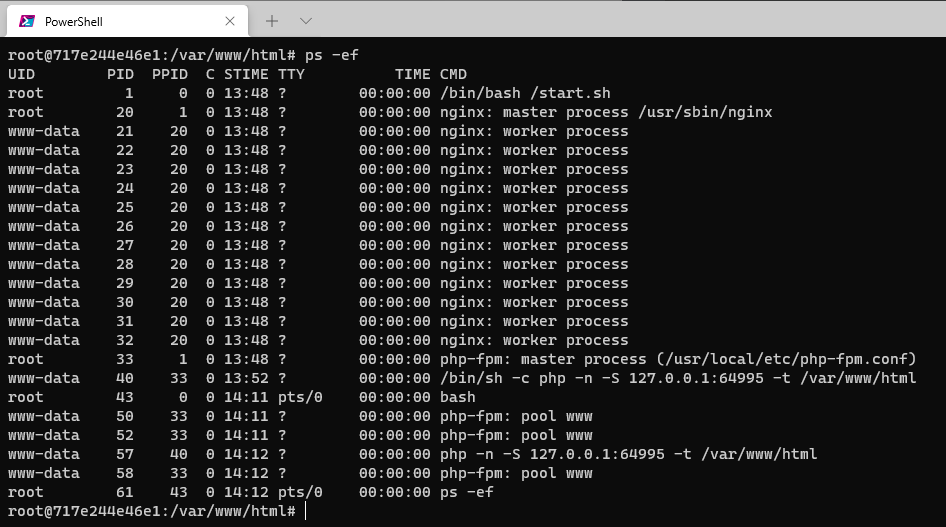

然后使用ps命令可以看到服务器上执行过一条/bin/sh -c php -n -S 127.0.0.1:64995 -t /var/www/html,这条命令在64995端口用PHP起了一个WEB服务器,然后使用了-n参数,表示不使用配置文件,也就不会有禁用函数,代理脚本再去请求这个网站就不会有禁用函数了。

蚁剑在这一步已经绕过了禁用函数,再分析蚁剑的流量。蚁剑在开始绕禁用函数的时候向服务器发了两个请求,第一个请求上传了一个.so文件,其中一部分代码长这样:

| |

第二个请求是想FPM监听的unix套接字发送了FastCGI 协议的数据包,其中包含绕过禁用函数的键值对PHP_ADMIN_VALUE:extension=/tmp/.05220ant_x64.so,加载了刚刚上传的扩展,刚刚那条命令应该也是在加载扩展之后执行的。第二个请求中的其中一部分代码长这样:

| |

然后分析刚刚的.05220ant_x64.so,丢到IDA Pro里只能在汇编里找到一个_init_proc函数,在010Editor中可以看到一条刚刚执行的PHP命令。

原本还想看看蚁剑自带的.so文件的源码以及生成扩展的逻辑的,然后在插件目录下看到它自带了4个动态链接库,分别对应Windows/Linux和x86/64,命令的部分留了200多个字符的位置,然后根据PHP路径、端口和WEB路径动态生成命令并写进扩展中,大概和前面讲到__attribute__((constructor))修饰的通用动态链接库代码生成的.so文件类似。

Referer

bypass_disablefunc_via_LD_PRELOAD